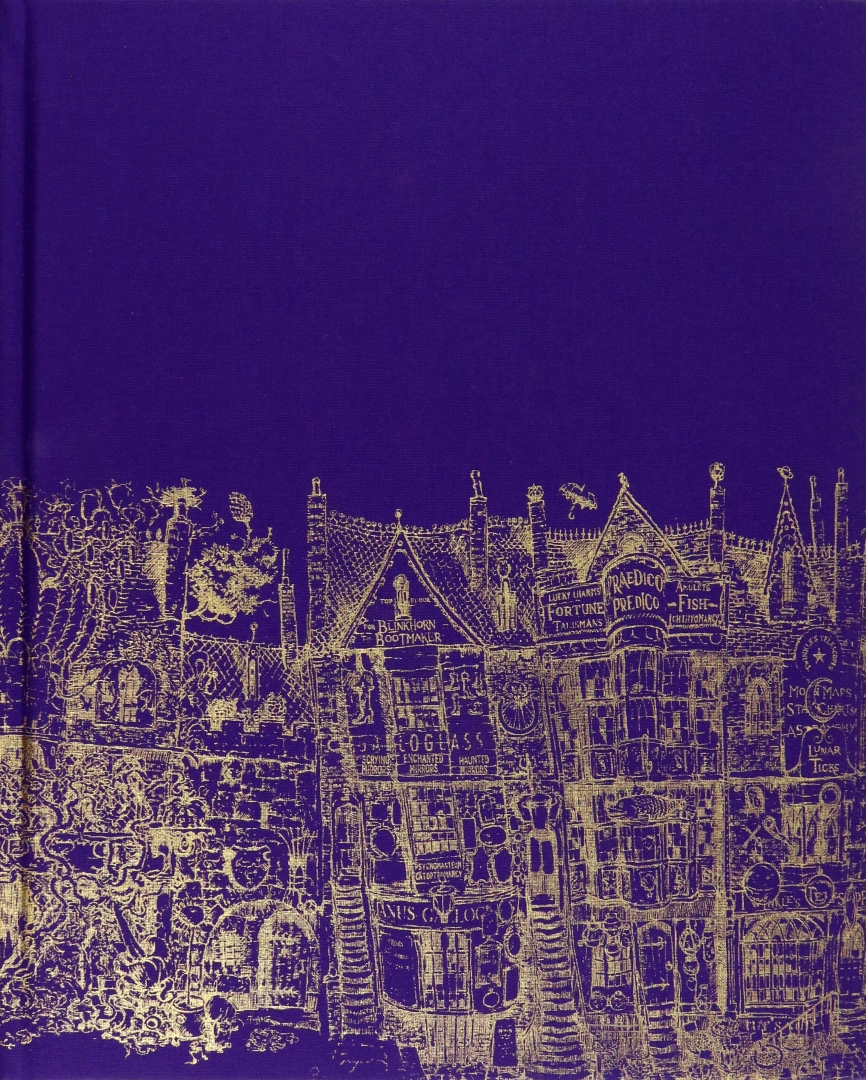

Hacking. Geheimnisse des Handwerks

In der Sammlung ausgewählter Artikel aus der Zeitschrift „Hacker“ werden Methoden zur Suche nach Schwachstellen in der Netzwerkhardware von MikroTik und deren Nutzung für Post-Exploitation von Windows beschrieben. Es werden Methoden zum Schutz von MikroTik vor Hackerangriffen gezeigt. Es wird... über die Ausnutzung von XSS-Schwachstellen, DOM XSS mithilfe von Web Messaging, die Suche nach Schwachstellen in Android-Anwendungen am Beispiel von Viber und im Treiber von AdGuard für Windows berichtet. Eine detaillierte Anleitung zu NTLM-Relay-Angriffen und dem Schutz davor wird bereitgestellt. Anleitungen zum Fuzzing von JS-Anwendungen mit Fuzzilli werden gegeben, und der use-after-free-Fehler im Blink-Engine beschrieben. Praktische Methoden zur Implementierung von Anti-Debugging in ausführbaren Dateien für Linux werden dargelegt. Es wird gezeigt, wie GRE-Pivoting über Netzwerkhardware funktioniert. Ein eigenes Kapitel ist einem praktischen Weg zum Spoofing von GPS gewidmet.Für Leser, die sich für Informationssicherheit interessieren

Verlag: BHV

Altersgrenzen: 16+

Jahr der Veröffentlichung: 2024

ISBN: 9785977519182

Anzahl der Seiten: 240

Größe: 230х165х13 mm

Einbandart: Soft

Gewicht: 354 g

Liefermethoden

Wählen Sie die passende Lieferart

Selbstabholung im Geschäft

0.00 €

Kurierzustellung

-large.webp)

-large.webp)

-thumb.jpg)

-thumb.jpg)